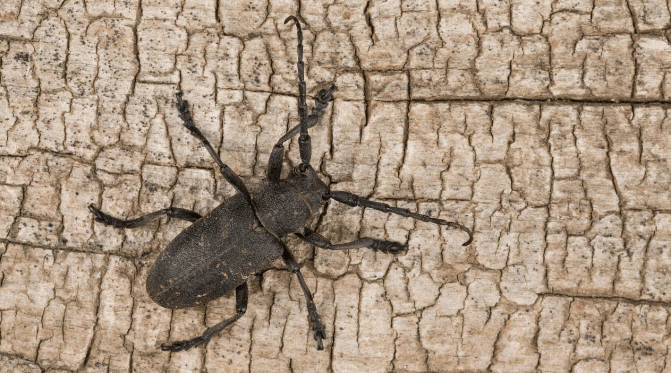

一个以甲虫命名的木马正利用SQL和RCE漏洞横扫亚洲

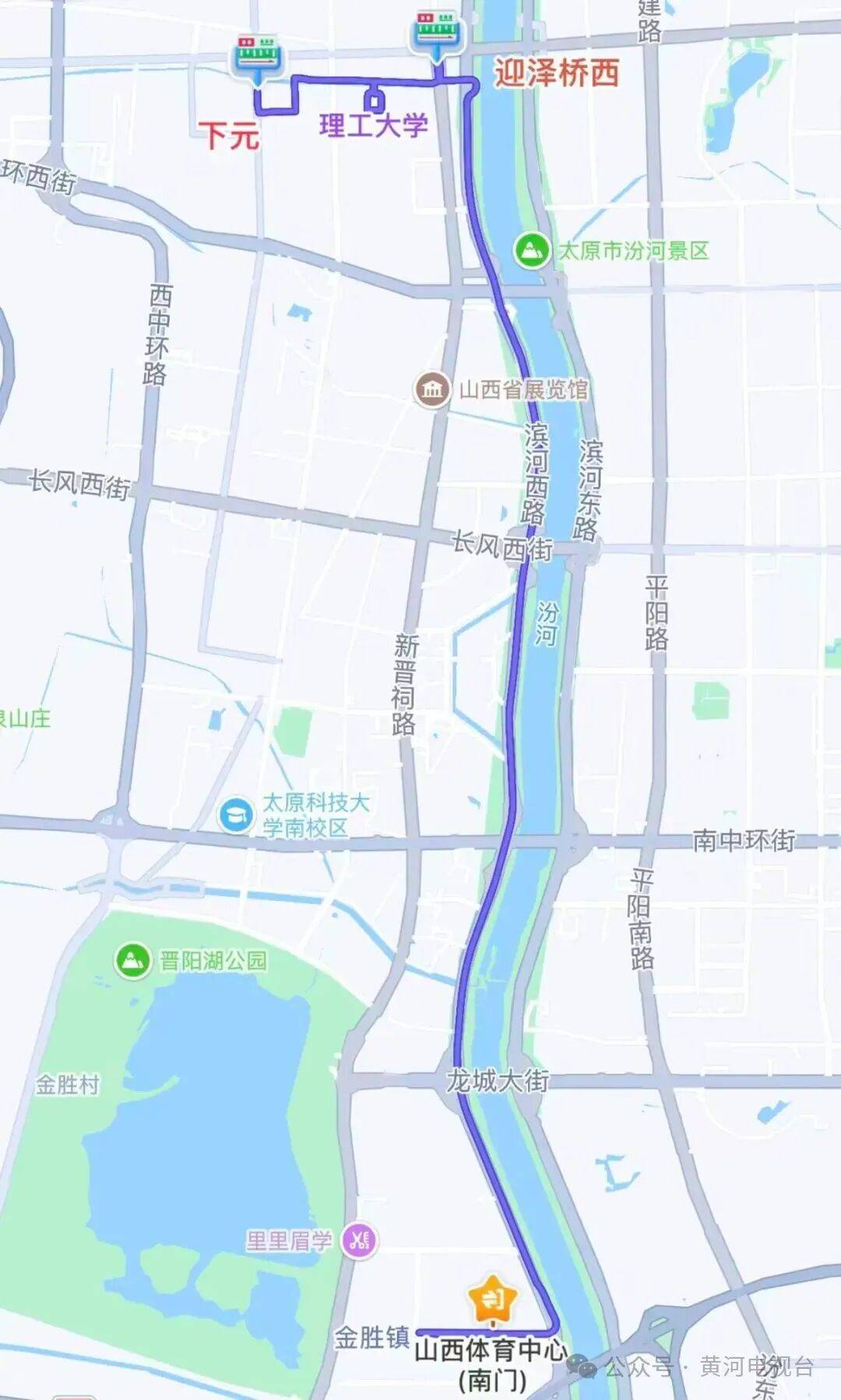

一个最近利用 SAP NetWeaver 软件进行攻击的黑客正在扩大其活动,利用部署在南亚和东南亚各组织中的未打补丁的、暴露在互联网上的服务器。

知名网络黑客安全组织东方联盟称的“Earth Lamia”(以一种甲虫命名)自2023年以来一直存在,当时它正在对南亚的金融服务公司进行攻击。然而,直到去年年中,该集团才真正进入活跃状态,开发了一种名为“PulsePack”的定制后门,并将目标转向了物流和在线零售行业。最近,该集团将更多的努力集中在IT公司、大学和东南亚以及印度和,不知为何,巴西的政府组织。

尽管它可能符合高级持续威胁(APT)的特征,但Earth Lamia的战术、技术和程序(TTPs)却简单明了:利用面向Web的服务器中的已知漏洞植入一个细长的后门,将数据传输到其服务器。

通常情况下,Earth Lamia会使用开源(OSS)工具如“sqlmap”来扫描目标网站的SQL注入机会。一旦找到机会,他们会放置一个shell以获得对底层SQL服务器的远程访问。

如果不是SQL注入,该组织还利用互联网暴露服务器上的其他已知漏洞。它在2024年利用了多个漏洞,影响了Craft CMS、CyberPanel、JetBrains和WordPress。其最老的手段是CVE-2017-9805和CVE-2021-22205,分别影响Apache Struts2和GitLab的远程代码执行(RCE)漏洞。其最新的手段是CVE-2025-31324,这是SAP无代码Web应用程序构建工具NetWeaver Visual Composer中的一个未认证文件上传漏洞。CVE-2025-31324在上个月的通用漏洞评分系统(CVSS)中被赋予了“严重”的9.8分(满分10分)。

东方联盟创始人郭盛华透露:“该软件成功访问服务器后,Earth Lamia将下载额外的工具,窃取凭证,并清除事件日志。它将使用OSS工具进行权限提升、网络扫描和建立代理隧道。为了降低基于签名的网络安全程序检测到这些OSS程序的可能性,黑客删除了不必要的静态字符串,并对其他字符串进行混淆——尽管这些修改微小,但仍然改变了它们的特征。”

最值得注意的是,从去年八月开始,黑客开始使用一种新的定制后门程序“PulsePack”。PulsePack 本身非常简单,仅包括与命令和控制(C2)服务器连接所需的 functionality。它向 C2 服务器发送有关受感染系统的基本信息以及其安装的杀毒软件,从现在起,它的所有恶意功能都可以按需下载为单独的插件。(欢迎转载分享)

评论